Но самым главным трендом современной киберпреступности стали кибершпионаж и саботаж. Все следят за всеми – исключений тут практически нет, говорят эксперты. И если вдруг вы не видите активности какой-то страны на территории другой, то, скорее всего, это означает, что шпионская группировка просто не оставляет следов. Особенно это касается спецслужб развитых стран. Многочисленные шпионские скандалы, как недавняя высылка четырех россиян из Нидерландов по подозрению в кибершпионаже, – лишь то, что мы видим на поверхности. Таким в свое время стал скандал с Wikileaks, обнаруживший тотальную слежку американских спецслужб по всему миру. Остальное скрыто от глаз не только общественности, но и специалистов по кибербезопасности. Ведь компании, специализирующиеся на поисках и нейтрализации киберугроз, тоже находятся на территории определенных стран.

Отсутствие доказательств проникновения шпионов в виртуальное пространство – один из главных аргументов тех, кого в этом обвиняют. Но их действительно почти нет. В последнее время государства все больше замыкаются на себе и не только не пускают к себе киберспециалистов из других стран, но и сами не спешат делиться информацией. Весьма вероятно, это происходит по той причине, что тогда и к ним могут возникнуть вопросы. А если в расследование вмешивается политика, то вероятность успешного его окончания стремится к нулю. При этом утверждать, что все обвинения – вымысел и наговор, тоже нельзя. Так, минобороны США в своем недавнем отчете призналось в наличии критических киберугроз почти во всех средствах вооружения, которые испытывались в 2012–2017 годах. А власти Германии констатировали, что атаки на правительственные сети совершаются в их стране ежедневно.

Такая тотальная подозрительность и замкнутость лишь на руку киберпреступникам, предупреждают эксперты. Шпионские виртуальные технологии уже способны воздействовать на стратегическую инфраструктуру, например, на электростанции. Но, в отличие от обычного оружия, виртуальное способно мультиплицироваться мгновенно. И попади оно в руки террористов, последствия могут быть катастрофическими для всего мира. Вопрос в том, поймет ли это мировое сообщество раньше, чем произойдет непоправимое. Обо всем этом специалисты по кибербезопасности размышляли на одной из крупнейших международных ежегодных конференций CyberCrimeCon‑2018, которую традиционно организует в Москве официальный партнер Интерпола – специализирующаяся на выявлении и предотвращении кибератак компания Group-IB. «Профиль» резюмировал основные тренды современного киберкриминала.

Информация – новое золото

«С каждым годом становится все больше инцидентов внутри очень защищенных компаний, которые тратят на информационную безопасность бешеные деньги», – сказал, открывая конференцию, гендиректор и основатель Group-IB Илья Сачков. – Это происходит и в США, и в Германии, и в Таиланде, и в России, и в других странах. Это же парадокс. Отсутствие важных знаний – причина этих инцидентов».

Когда кто-либо, будь то обычный юзер или служба безопасности крупной компании, обнаруживает на своих устройствах вирус, как правило, они начинают бороться с ним, но совершенно не понимают, с чем имеют дело.

Просто удалить вредоносный файл с компьютера или мобильного гаджета недостаточно. Существует масса различного вирусного ПО, у каждого свое предназначение – одни будут просто шпионить за вами, другие нацелены на хищение логинов и паролей, третьи хотят покопаться в ваших X‑files. Хакерские группировки тоже разные, со своей мотивацией, стратегией, своими средствами защиты.

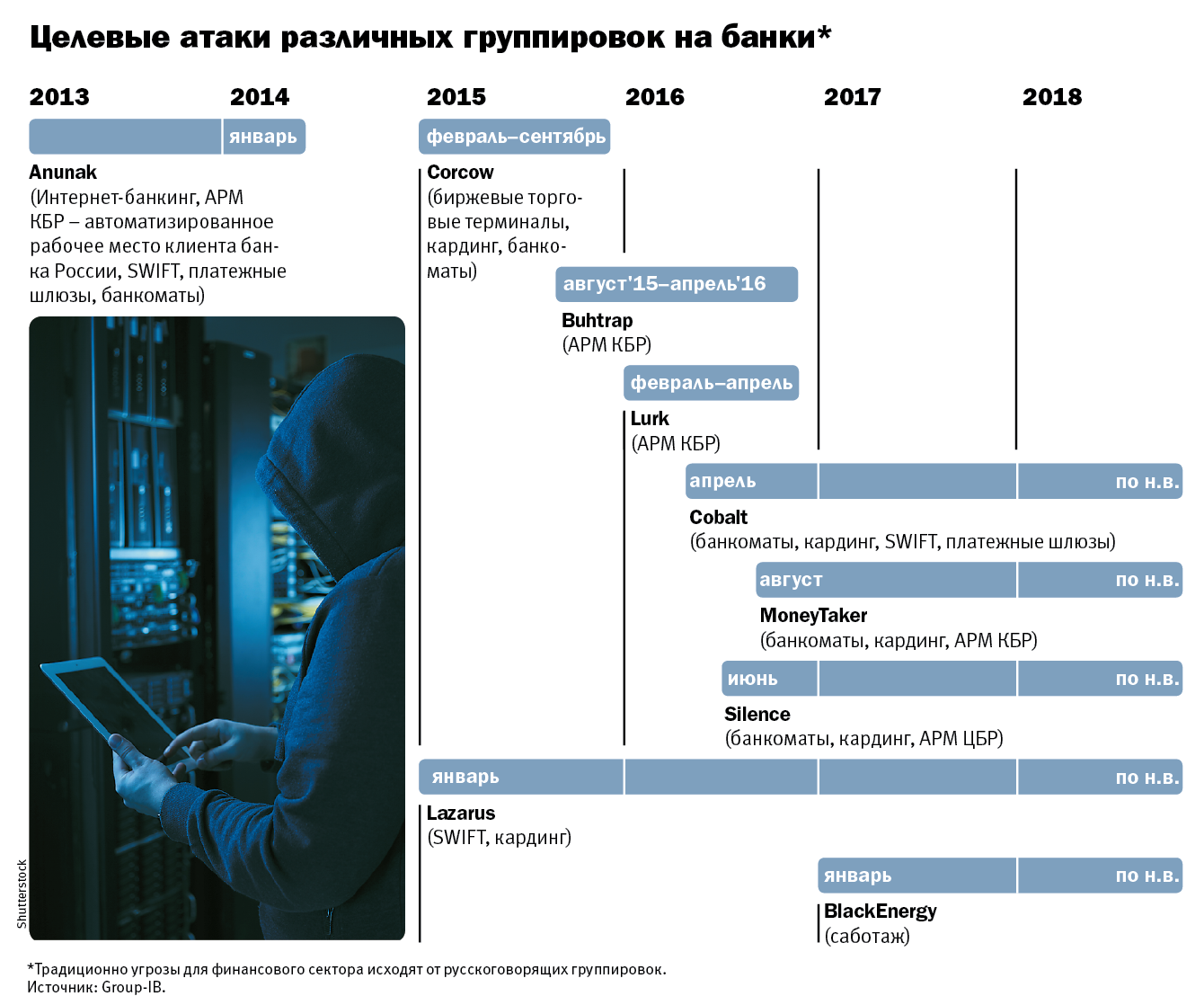

Так, среди действующих сейчас известных хакерских группировок есть финансово мотивированные, например MoneyTaker, Silence и Cobalt. Причем если структура первой – это всего два человека, бывшие сотрудники индустрии информационной безопасности, то последняя – большая разветвленная сеть с жесткой иерархией и четким распределением ролей, крупная кибербанда со своими «мозгами», ответственными за обнал операторами и послушными «мулами», собирающими деньги по банкоматам.

Другая группа – так называемые «спонсируемые государствами» группировки. По данным различных экспертов, это либо напрямую создаваемые правительствами отряды кибершпионов, либо частные наймиты. В любом случае, в отличие от обычных киберворишек, эти обладают куда более богатым арсеналом и куда более далеко идущими планами, а значит, могут позволить себе куда более сложные комбинации и стратегии. Такими группировками являются, например, Slingshot и Equation, которые связывают с США, или BlackEnegry и Dragonfly, которые связывают с Россией, или ассоциируемые с Китаем MustangPanda и TEMP. Periscope. Пока есть только одна прогосударственная группировка, о принадлежности которой определенному государству говорят с уверенностью. Это северокорейская киберармия Lazarus со своим генеральным штабом разведки (только в нем числится 121 штатный сотрудник). Lazarus не гнушается ничем – атакует банки и криптобиржи, шпионит, грабит и устраивает саботажи, выводя из строя корпоративные сети.

Общее у всех у них одно. Новое золото этого мира – информация, говорит эксперт департамента по борьбе с киберугрозами Интерпола Раймонд Чао, за ней охотятся все. А кибербезопасность последние 20 лет держит оборону. Здесь есть свои успехи и достижения, но этого мало, считает Илья Сачков. От обороны нужно переходить к нападению и самим начинать охоту на современные киберугрозы.

Шпионы среди нас

Несмотря на то, что в последние годы мы становимся свидетелями все новых эпизодов американо-европейско-российского «шпионского сериала», самым атакуемым кибер-шпионами в этом году стал Азиатско-Тихоокеанский регион. По данным экспертов Group-IB, за год в нем была зафиксирована активность 21 проправительственной группировки. При этом атакующими в массе своей являются хакерские группы родом из этого же региона.

Но это не значит, что развивающиеся страны гиперактивны в кибер-шпионаже, а развитые при этом «на светлой стороне». Современная история показала, отметил технический директор и сооснователь Group-IB Дмитрий Волков, что самым передовым инструментарием обладают спецслужбы именно развитых стран. Это, в частности, стало понятным по различным утечкам. Такими стали, в частности, публикации Wikileaks и взлом подрядчиков АНБ США – Equation Group. В конце 2017-го и начале 2018 года, гласит отчет компании, «в результате совместного исследования Министерства внутренней безопасности США (DHS) и Федерального бюро расследований (FBI) были выпущены оповещения с индикаторами и фактами успешного взлома группой BlackEnergy компаний энергетического, ядерного, коммерческого, водного, авиационного и других объектов критической инфраструктуры».

Эту группу относят к числу связанных с Россией. Однако в открытом доступе, кроме таких утечек, практически нет данных о кибершпионах из развитых стран. В основном все исследования проводятся по группировкам из развивающихся стран.

Так как атаки этих группировок носят целевой характер, их принято именовать «развитой устойчивой целевой угрозой» (Аdvanced Рersistent Тhreats, APT). «Шпионаж был и остается основным направлением прогосударственных атакующих, но их деятельность практически незаметна, – говорит Дмитрий Волков. – Появляется и новый тренд – проявление большего интереса к саботажу. В этом году было затронуто сразу несколько отраслей: финансовая, энергетика, массовые атаки «с нечеткой целью».

Цели, которые планировалось выводить из строя, были заранее скомпрометированы, в них были внедрены средства для вывода корпоративной сети из строя, а потом запускался механизм массовой атаки для отвлечения внимания. Особый акцент был сделан на кибератаке против зимних Олимпийских игр в Пхенчхане в феврале этого года. Вредоносная программа Olympic Destroyer вывела из строя официальный сайт Игр, а также Wi-Fi на стадионе, что вызвало сбой прямой трансляции во время церемонии открытия, гласит отчет Group-IB. «Этот прецедент демонстрирует потенциал кибератак на объекты, имеющие не только инфраструктурное, но и имиджевое значение для страны», – подчеркивают эксперты.

BlackEnergy, прославившаяся атаками на энергетический сектор, обнаружила новое умение: изобрела инструмент для замыкания технологических сетей и таким образом оказалась способной влиять на физические процессы. «В этом году появился новый инструмент Triton, который позволяет вмешиваться в работу систем контроля безопасности физических процессов, – рассказывает Дмитрий Волков. – Говоря простым языком, если в какой-то центрифуге давление начинает превышать пороговое значение, защитная система должна будет этот процесс остановить. Но вредоносное ПО способно это нарушить. Достоверной информации о том, как и где был обнаружен Triton, нет. Ходят слухи, что обнаружили его на территории Ближнего Востока».

Работать на опережение – основной девиз специалистов по кибербезопасности. Хакеры ждать не будут, поэтому исследователи стремятся обнаружить как можно больше уязвимостей первыми, чтобы потом искать средства защиты. Новым трендом в этом смысле стали аппаратные уязвимости, безопасность BIOS и его современный вариант UEFI (Unified Extensible Firmware Interface). Прошлый год, напоминает эксперт, запомнился массовыми атаками вирусов типа Petya и BadRabbit, «которые поразили большое количество разных инфраструктур, приводили к простоям бизнеса и прямому финансовому ущербу».

В этом году мир столкнулся с новыми уязвимостями Meltdown и Spectre – аппаратными уязвимостями, «которые затрагивают все современные линейки процессоров Intel, AMD и других». Их суть в том, что вирус получает доступ «ко всей физической памяти, ко всем секретам, которые были в эту память загружены». «Чтобы устранить эту угрозу, по сути, нужно дождаться выхода новых поколений процессоров, купить их и установить, – говорит эксперт. – На все это уйдет как минимум пять лет». Но уже в феврале этого года обнаружились новые поколения этих уязвимостей, которые получили приставку Prime к своему названию. Они сфокусированы на мультиядерных процессорах, и эффективность их успешной атаки сильно повысилась.

«А уже в июне мир узнал о новой угрозе, связанной с аппаратными и архитектурными проблемами – TLBleed, с помощью которых злоумышленники могут считывать данные из приложений буквально с монитора», – добавил эксперт. Использовать подобного рода уязвимости не так просто, обычные взломщики-воришки вряд ли станут заниматься этим в обозримом будущем. А вот для прогосударственных группировок это представляет большой интерес. Времени у них много, мотивация сильна, а арсенал богат.

Грабеж с русским акцентом

Прогосударственные группы вовсю интересуются и финансовым сектором. Так, BlackEnergy была активна в Японии в 2017 году. Но она хищениями не занималась, отмечают эксперты, а специализировалась на саботаже. А вот северокорейская Lazarus грабит вовсю. «После завершения процесса хищения в одном из японских банков Lazarus запускала программу-шифровальщик, – привел пример деятельности этой хакерской группы Дмитрий Волков, – и та вывела из строя 9 тыс. персональных компьютеров и около 500 серверов, что привело к простою работы этого банка. Ущерб от этого простоя перекрывает суммы похищенного».

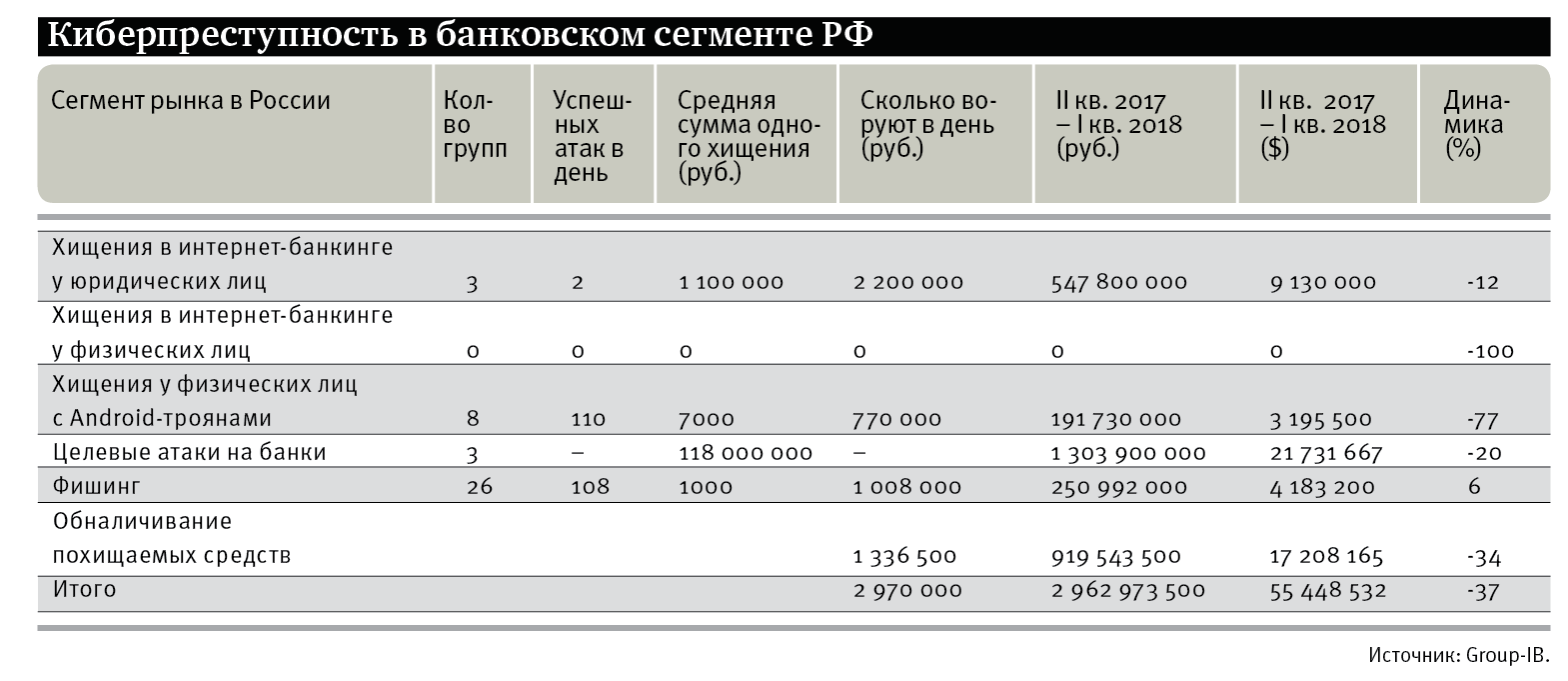

Что касается обычных, не связанных с государствами кибер-грабителей, то здесь «также традиционно сложилось, что основную угрозу финансовому сектору представляют хакеры, говорящие на русском языке». При этом эксперты подчеркивают, что «говорящие на русском языке» вовсе не обязательно означает наличие у злоумышленников российского гражданства, просто русский – язык их общения. Среди самых активных сейчас выделяются три группировки: Cobalt, MoneyTaker и Silence.

«Самые опасные атаки в представлении самих банков – это атаки на системы межбанковских переводов, прежде всего SWIFT, – говорит Дмитрий Волков. – По сравнению с прошлогодним периодом количество таких атак во всем мире увеличилось в три раза. Мы этого не ожидали, думали, что SWIFT уже достаточно хорошо борется с подобного рода мошенничеством. Основная сложность заключается в обналичивании похищенных денег. И это самое слабое звено злоумышленников. Угрозу здесь представляют всего лишь две группы: Cobalt и Lazarus». Если в конце 2016‑го – начале 2017 года было всего три таких атаки – в Гонконге, на Украине и в Турции, то в конце 2017‑го – начале 2018‑го произошло уже девять успешных атак: в Непале, Тайване, России, Мексике, Индии, Болгарии и Чили.

Наибольшее беспокойство у специалистов по-прежнему вызывают целенаправленные атаки на банки. По данным Group-IB, в среднем в России каждый месяц киберограблениям подвергались один-два банка. Средний ущерб от одного успешного ограбления составляет 132 млн рублей ($2 млн). Так, в 2017‑м MoneyTaker смогли вывести через «автоматизированное рабочее место клиента Банка России» (АРМ КБР, аналог SWIFT) 7 млн рублей, а в этом году успешно похитили через ПИР-банк 58 млн рублей. Одним из основных способов хищений, кроме того, остаются атаки на карточный процессинг. В частности, Silence в феврале этого года похитили и обналичили через банкоматы 35 млн рублей.

«Многие конференции по кибербезопасности начинаются со слов «компьютерная преступность растет», – заметил Илья Сачков. Но в этом году CyberCrimeCon стал своего рода исключением – есть и хорошие новости. В частности, по данным экспертов, «в России наблюдается глобальная стагнация банковских троянов для персональных компьютеров, а троянов, которые атакуют физических лиц, нет совсем». И хотя в мире появилась пара-тройка новых подобных троянов, похищать денежные средства с их помощью становится все сложнее, а значит, невыгодно.

Невероятно стагнировал еще один глобальный тренд последних лет – трояны для мобильных устройств Android, которые раньше плодились в огромных масштабах. А за последний год хищения с их помощью только в России уменьшились аж на 77%. «Это то, чего мы не ожидали, – признается Дмитрий Волков. – А Россия для нас очень важная измерительная точка – то, что происходит здесь, чуть позже становится актуальным и для остального мира. Сейчас в России осталось всего несколько групп, которые используют Android-трояны для атаки клиентов банков». В три раза уменьшилось количество успешных атак, которые они могут проводить каждый день. Средняя сумма хищения в день снизилась с 11 тыс. до 7 тыс. рублей. Одна из главных причин такого падения хищений, по словам эксперта, – усилившиеся меры безопасности Google.

Правда, это не значит, что преступники побеждены или расслабились. Они ищут для себя новые лазейки. И сейчас их излюбленным методом остается фишинг – создание поддельных брендовых сайтов, окон, приложений, писем, вводящих пользователей в заблуждение и заставляющих сдавать свои явки и пароли. Важным трендом здесь является переориентация хакеров на облачные серверы, такие как Google-диск, Amazon. А под DropBox создается больше всего фишинга. «В России, наоборот, увеличились хищения с помощью фишинга в финансовом секторе. Но всего на 6%, – отметил эксперт. – И тут стоит отметить активность всего общества по обмену данными о фишинговых сайтах и оперативной их блокировке».

Вновь заинтересовались хакеры (как прогосударственные, так и обычные группы) домашними устройствами (компьютерами, роутерами, хранилищами данных). Взлом корпоративных сетей – процесс долгий, трудоемкий и небезопасный. Зато, как известно, многие хотя бы иногда работают из дома, а значит, связывают свои гаджеты с корпоративными. Захватив контроль над домашним роутером, злоумышленники могут получить доступ и ко всей системе компании.

Страсти по биткойну

Еще одно бурно развивающееся направление киберкриминала – криптовалюты. Злоумышленники даже научились влиять на их курс. «Хакеры уже проделывали такой трюк однажды, вмешавшись в работу Московской валютной биржи и повлияв на очень короткий промежуток времени на обмен рубля к доллару, – рассказывает Дмитрий Волков. – Аналогичная ситуация произошла на китайской криптобирже Binance. Преступники разослали фишинговые письма некоторым трейдерам, кое-кто из них ввел свои пароли на фишинговых сайтах». Зло-умышленники выпустили IP-ключи (идентификатор, который позволяет автоматически взаимодействовать с криптобиржей и совершать операции по покупке-продаже криптовалют) и буквально на две минуты запустили операцию по покупке малоизвестной криптовалюты Viacoin. «Через полчаса обменный курс вырос на 143%, и хакеры начали продавать эту валюту по завышенному курсу в обмен на биткойн, – продолжил эксперт. – Много денег они на этом не заработали, но, тем не менее, это один из способов оказания влияния на криптовалюты».

Головной болью всех работающих в индустрии криптовалют стали так называемые «атаки 51%», когда хакеры завладевают 51% мощности системы криптобиржи и могут отвергать транзакции других участников. «Еще в 2016 году было объявлено о намерении совершить «атаку 51%» на криптовалюту Ethereum, – говорит эксперт. – Тогда эти угрозы реализованы не были. Зато в 2018‑м начиная с апреля произошло сразу пять таких случаев».

Всего в 2017–2018 годах было атаковано 14 криптобирж, и все атаки были успешными. Злоумышленникам удалось похитить денежные средства на общую сумму $882 млн. Для сравнения: в 2016 году эти хищения оценивались в $168 млн.

Остановите политиков

Международная природа киберкриминала обеспечивает идеальную среду для сокрытия личности преступников, отметил Раймонд Чао. «Если правоохранительные органы разных стран не будут координировать свою деятельность, они все будут видеть лишь какую-то часть общей картины», – предупреждает представитель Интерпола. Именно эта международная структура, по его словам, могла бы стать идеальным координатором, «админом» расследований киберпреступлений. В 2017 году Интерпол уже создал модель государственно-частного партнерства. Среди российских компаний кроме Group-IB партнером по такому соглашению стала также «Лаборатория Касперского».

«Специалисты по кибербезопасности обладают преимуществами в кибермире, – говорит Раймонд Чао. – Они могут использовать свои знания для расследования киберпреступлений, и их нагрузка в будущем будет только расти, они будут брать на себя больше ответственности, чтобы поддерживать безопасность в кибер- и физическом мире на более высоком уровне. Поэтому давайте сделаем наше киберпространство безопасным для всех». Даже страшный и ужасный Lazarus на самом деле не так уж и страшен. «Большинство компаний, пострадавших от атак Lazarus, просто не использовали должных методов защиты, – говорит Дмитрий Волков. – Но этой группировке можно достаточно эффективно противостоять, как и другим атакам».

Главное, чтобы вмешательство политики в расследование киберпреступлений было минимизировано, считает Илья Сачков. «Из-за политической обстановки сейчас люди перестают друг другу доверять, и информация просто становится недоступной, – говорит он. – Мы на любую атаку смотрим с инженерной точки зрения. А все преступления описаны в Уголовном кодексе. Если мы будем вмешивать политику, то какие-то преступления будут почему-то исчезать».

Киберпреступность трансгранична, для нее закон не писан. Потому большинство расследований «требует плотного взаимодействия правоохранительных органов, чтобы одновременно на разных территориях проводить правильные оперативно-розыскные мероприятия». «Но этого не происходит в первую очередь из-за политических разногласий между странами, – сетует эксперт. – А этим пользуется преступность. Умные политики понимают, что компьютерное преступление – самое вероятностное из тех, что могут произойти. На территории Евросоюза квартирное ограбление происходит каждые 1,5 минуты. Но за это же время происходит более 3000 компьютерных атак с финансовыми потерями куда большими, чем при ограблении квартиры. И если какой-то политик думает, что можно не договариваться, то это очень плохо повлияет на экономику страны».